北京时间3月12日晚,微软发布安全公告披露了一个最新的SMB远程代码执行漏洞(CVE-2020-0796),海外安全机构为该漏洞起了多个代号,如SMBGhost、EternalDarkness(“永恒之黑”)。

从腾讯安全处获悉,起名“永恒之黑”的原因在于,攻击者利用该漏洞无须权限即可实现远程代码执行,一旦被成功利用,其危害不亚于永恒之蓝。同时,SMB远程代码执行漏洞与“永恒之蓝”系列漏洞极为相似,都是利用Windows SMB漏洞远程攻击获取系统最高权限。

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。

3年前,2017年5月WannaCry勒索病毒突然间大规模爆发,五个小时内,包括英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失。其背后原因正是由于“永恒之蓝”漏洞被不法分子利用,

而此次与“永恒之蓝”系列漏洞极为相似的“永恒之黑”,如果不能得到有效控制,或会让“WannaCry”事件重演。

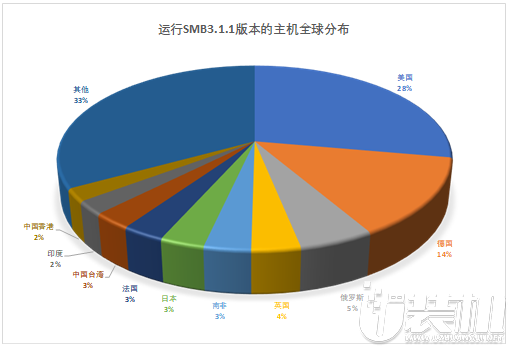

根据腾讯安全网络资产风险检测系统提供的数据,目前全球范围可能存在“永恒之黑”漏洞的SMB服务总量约10万台,直接暴露在公网,可能成为漏洞攻击的首轮目标。

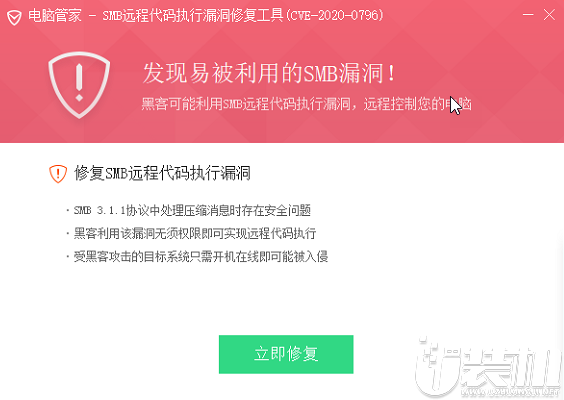

SMB(Server Message Block)协议作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台。由于SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码,受黑客攻击的目标系统只要开机在线即可能被入侵。

据了解,凡政府机构、企事业单位网络中采用Windows 10 1903之后的所有终端节点,如Windows家用版、专业版、企业版、教育版,Windows 10 1903 (19H1)、Windows 10 1909、 Windows Server 19H1均为潜在攻击目标,Windows 7不受影响。

除了直接攻击SMB服务端造成远程代码执行(RCE)外,“永恒之黑”漏洞高危之处在于对SMB客户端的攻击,攻击者可以通过构造一个“特制”的网页、压缩包、共享目录、OFFICE文档等,向攻击目标发送,一旦被攻击者打开则瞬间触发漏洞受到攻击。

不过,腾讯安全专家说道,只要及时修复漏洞,漏洞风险是可控的。

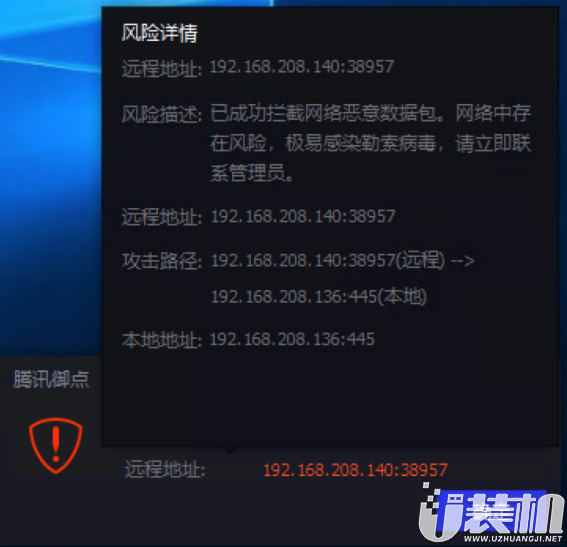

腾讯安全在11日就已经检测海外厂家关于该漏洞的通告,但此时,微软官方还未对该漏洞进行描述。于是,腾讯安全启动应急响应,基于威胁情报数据库及智能化分析系统,已经对该漏洞的影响范围、利用手法进行分析,并实时进行安全态势感知,为企业用户提供主动的安全响应服务。

腾讯安全终端安全管理系统拦截漏洞攻击

腾讯安全专家建议政企用户及时更新Windows完成补丁安装,防范可能存在的入侵风险。

同时,腾讯安全目前已启动应急响应方案,率先推出了SMB远程代码执行漏洞扫描工具。政企用户只需登录网址下载并填写《获取SMB远程代码执行漏洞扫描工具申请书》,发送至邮箱es@tencent.com获取授权后,即可使用该工具远程检测全网终端安全漏洞。

对于个人用户,可以采用漏洞扫描修复功能安装补丁,对于未安装管家的用户,腾讯安全还单独提供SMB远程代码漏洞修复工具,守护用户安全,用户可通过此地址下载使用,也可尝试运行Windows 更新修复补丁,或通过手动修改注册表防止被黑客远程攻击。

但腾讯安全专家也提醒用户,攻击者如果利用漏洞构造网页、文档、共享文件投递,封堵445端口和修改注册表都不能解决,只能通过安装补丁来修复。

类型:办公商务 大小:23.75 MB

下载类型:系统工具 大小:101.57M

下载类型:办公商务 大小:101.57M

下载